|

|

[이데일리 김가은 기자] 해커부대 전열을 가다듬은 북한이 국내 정부기관을 겨냥한 공격을 확대하고 있다. 구조조정으로 해킹조직을 통합한 이후 사이버 첩보·침투 시도와 범위·기간을 더 늘리고 있는 모습이다. 단 한 번의 성공을 위해 오랜 기간 사전작업을 진행하고 있어 선제 대응이 필요하다는 지적이 나온다.

1일 글로벌 사이버 보안기업 맨디언트에 따르면 최근 북한은 정찰총국과 인민국 산하로 구분돼 있던 해킹조직을 통합했다. 담당 분야와 임무, 목표가 달라 협업과 소통이 이뤄지지 않았던 기존 체제를 재편해 효율적 구조를 만든 것이다.

마이클 반하트 맨디언트 수석 분석가는 “북한 해킹조직들이 기존에 알려진 임무와 전혀 다른 임무를 수행하고, 협업하는 것은 과거 전례에 비춰봤을 때 완전히 달라진 움직임”이라며 “해커의 소속과 임무 변경, 통합과 해체를 자유자재로 하고 있다”고 분석했다.

국내 보안업계 또한 이 같은 사실을 인지하고 대응에 나선 상황이다. 지니언스와 안랩은 지난달 31일과 1일 하루 간격으로 ‘김수키(Kimsuky)’ 그룹이 펼쳐온 사이버 정찰·침투 목적의 ‘피싱’ 공격 분석 보고서를 발간했다.

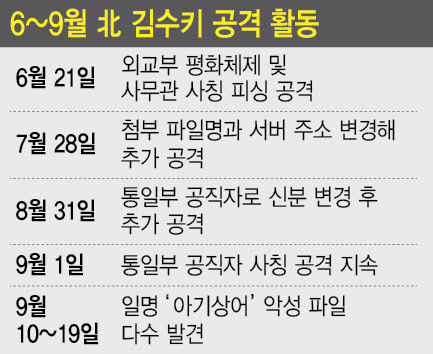

지니언스 시큐리티 센터(GSC)에 따르면 김수키 그룹은 지난 6월부터 9월까지 외교부와 통일부 관계자를 사칭한 악성 위장 메일로 국내 주요 인사들에 대한 ‘타깃 공격’을 펼쳤다.

지난 6월 21일 GSC는 외교부 평화체제와 사무관을 사칭해 한반도평화교섭본부 통일외교 세션으로 위장한 참석 요청 이메일을 발견했다. 처음 수신된 이메일은 별도 첨부파일이나 본문 내 인터넷주소(URL)이 없는 평범한 형태로 제작됐다. 이후 김수키 그룹은 반응을 보인 수신자를 선별해 악성 첨부파일 을 보냈다.

보안 메일처럼 위장해 ‘보안메일보기’ 버튼 클릭을 유도한 뒤, 사용자가 이를 클릭하면 구글 ‘지메일’ 로그인 화면으로 위장한 화면을 띄운다. 비밀번호 입력을 유도한 후 정상 PDF 문서를 띄우는 치밀한 모습도 보였다. 이후 △7월 28일 △8월 31일 △9월 1일에 동일한 수법으로 추가 공격을 이어갔다. 특히 9월 10일부터 19일까지는 정보를 수집하고, 악성파일을 내려보내는 ‘아기상어(Baby Shark)’ 프로그램이 다수 발견됐다.

안랩도 김수키 조직의 활동을 17개월 간 추적·분석한 보고서를 통해 정치, 외교, 안보 분야에 종사하는 특정인이나 조직을 대상으로 메일 계정 및 중요 자료 탈취 목적의 공격을 펼치고 있다고 강조했다.

문종현 지니언스 시큐리티 센터장은 “과거와는 달리 공격의 전 단계에서 다양한 정찰·침투 활동이 이뤄지고 있다”며 “하나의 공격을 성공시키기 위해 일종의 ‘쇠사슬’처럼 모든 시도가 이어지는 상황”이라고 설명했다.

최광희 한국인터넷진흥원(KISA)사이버침해대응본부장은 “국가 배후 조직들은 공격에 활용할 인프라를 보통 1년 이상 구축함과 동시에 취약점을 찾고 악성코드를 개발한다”며 “최근 북한 해킹 활동이 활발해지고 있는 건 체계 정비를 통해 조직을 일원화한 영향이 있을 수 있다”고 분석했다.

양하영 안랩시큐리티대응센터(ASEC) 센터장도 “김수키 그룹은 목적을 달성하기 위해 지속적으로 다양한 공격 및 침투시도를 준비하는 점이 특징”이라며 “보안기업, 정부기관 등이 함께 정보보안교육, 보안강화 등 다양한 영역에서 협력에 대한 고민을 이어가야 한다”고 했다.

![“모두가 절 죽였습니다”…끝내 ‘없던 일' 되지 못한 그날 밤[그해 오늘]](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24052001134t.jpg)