|

다크사이드 랜섬웨어는 지난해 8월 최초로 발견된 것으로, 동유럽 및 러시아 지역 기반의 다크사이드 해킹 그룹이 사용하는 랜섬웨어다. 이들은 일본 전자업체 도시바(Toshiba)의 프랑스 사업부도 랜섬웨어에 감염시켜 740GB 이상의 데이터를 탈취했다. 이를 인질로 삼아 일정 기간 내 비트코인을 지불하지 않으면 탈취한 기밀 데이터를 공개하겠다는 협박을 이어가고 있다.

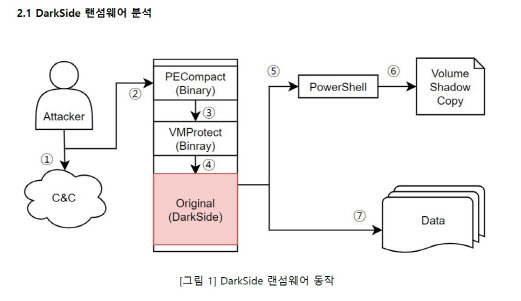

국내 보안 전문기업 소만사는 미국 콜로니얼 파이프라인 공격에 사용된 다크사이드 랜섬웨어와 동일한 버전의 샘플을 확보해 분석한 보고서를 발간했다. 소만사는 해당 보고서에 다크사이드 랜섬웨어의 동작방식과 대응방안을 상세히 서술함으로써 사전에 다크사이드 랜섬웨어 감염을 예방, 차단할 수 있도록 했다.

|

데이터 암호화를 진행하고 감염 PC 내 주요 데이터를 명령제어(C&C) 서버로 탈취한다. 이를 통해 데이터 유포 협박과 암호화 데이터 복호화를 빌미로 피해자가 이중으로 비용을 지불하도록 유도한다. 지역·국가별로 상이한 행위를 보이는 특징도 있다. 구소련 및 시리아 지역에서는 랜섬웨어 감염이 이뤄지지 않으며, 암호화에 있어 특정 국가·지역을 대상으로만 암호화 프로세스를 진행한다.

데이터 탈취 및 암호화 행위에 방해되는 서비스와 프로세스는 사전에 제거한다. 암호화 작업 수행 시 방해가 되지 않도록 하는 목적이지만, 탐지 회피 효과도 있어 보안솔루션의 위협·대응분석이 쉽지 않다. 또 난독화된 파워쉘 스크립트를 이용해 보안솔루션 제품의 탐지를 피해 볼륨 쉐도우 복사본을 삭제, 시스템 복원을 무력화한다. 시스템 복원을 무력화시켜 피해자가 몸값을 지불할 수밖에 없도록 유도하는 방식이다.

소만사 관계자는 “다크사이드 해킹 조직 주로 노리는 사회공급망 공격은 일상에 심각한 위협을 초래한다”며 “미국 콜로니얼 파이프라인 사태와 글로벌 육가공업체 JBS 사태처럼 랜섬웨어 감염으로 인한 생산설비 마비는 제품수급, 물가폭등 뿐만 아니라 노동자의 일자리 문제에도 치명적인 영향을 끼친다”고 경계했다.