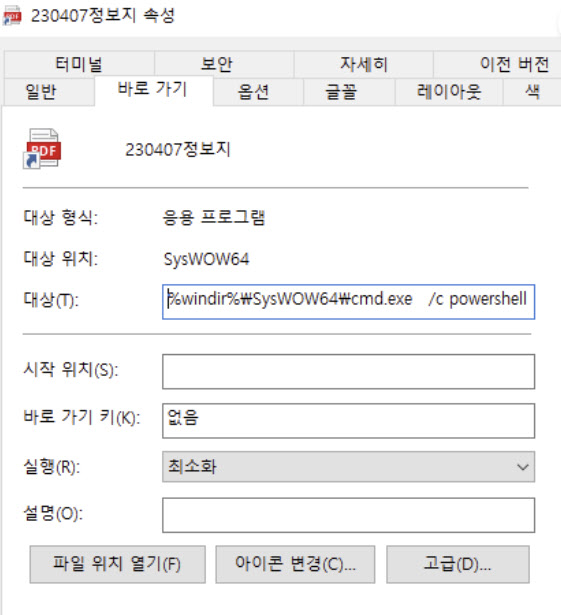

23일 안랩에 따르면 RedEyes 공격그룹이 최근 ‘바로가기(lnk)’ 파일을 통해 록랫(RoKRAT) 악성코드를 유포하고 있다. 바로가기 파일을 통해 PDF 아이콘으로 위장해 악성코드를 심는 방식이다. 이를 통해 사용자 정보를 수집하고, 추가 악성코드를 내려받을 수 있다.

특히 이 파일은 파워쉘 명령어(마이크로소프트에서 개발한 명령어, 윈도우 환경에서 사용자를 관리하고 자동화등의 작업을 수행할때 사용)를 내부에 포함하고 있고, 임시폴더 경로에 정상 파일과 함께 스크립트 파일을 생성하고, 실행해 악성행위를 하는 것으로 나타났다.

안랩이 그동안 확인한 lnk 파일명은 △230407정보지.lnk △2023년도 4월 29일 세미나.lnk △2023년도 개인평가 실시.hwp.lnk △북 외교관 선발파견 및 해외공관.lnk △북한외교정책결정과정.lnk 등이다.

한편, RedEyes는 북한 정부의 지원을 받는 해킹 조직으로 국내 금융 보안 기업 보안메일을 사칭한 CHM 악성코드를 유포했다. 스카크러프트, APT37이라고도 불린다.

안랩은 “록랫 악성코드는 과거부터 꾸준히 유포되고 있으며 워드 문서뿐만 아니라 다양한 형식의 파일을 통해 유포되는 만큼 사용자의 각별한 주의가 필요하다”고 밝혔다.

|