|

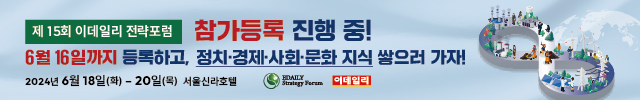

14일 보안 전문기업 이스트시큐리티에 따르면 네이버를 사칭해 신규 인증서를 확인하라는 내용의 피싱 공격이 발견됐다. 해당 메일은 `[인증서] 새 인증서를 확인해 주세요`라는 제목으로 유포됐으며, 코로나19 예방접종 사전예약 시스템에서 본인인증 방법의 하나로 네이버 인증서가 사용되는 점을 노린 공격으로 파악된다.

사용자가 인증서를 확인하기 위해 클릭하면 로그인 계정과 비밀번호를 탈취하는 피싱 사이트로 이동하게 되는데, 이 사이트는 앞서 네이버를 사칭해 유포됐던 또다른 피싱 공격에서 사용된 사이트와 동일한 제작자로 확인됐다.

`차단한 해외 지역에서 로그인이 시도되었습니다` 제목이 악성 메일을 보내 네이버의 아이디와 비밀번호를 입력하도록 유도하는 악성 메일도 발견됐다. `캡챠(Capcha)인증`을 추가해 정식 페이지처럼 보이도록 위장할 뿐만 아니라 여러 단계에 걸쳐 계정정보를 입력하도록 유도함으로써 정보 탈취를 시도한다.

`차단한 해외 지역에서 로그인이 시도되었습니다`는 제목 외에도 `네이버 새 인증서 확인`, `네이버 이메일 계정 이용 제한`, `알림 없이 로그인하는 기기로 등록` 등 다양한 주제로 피싱 메일이 유포돼 각별히 주의할 필요가 있다.

|

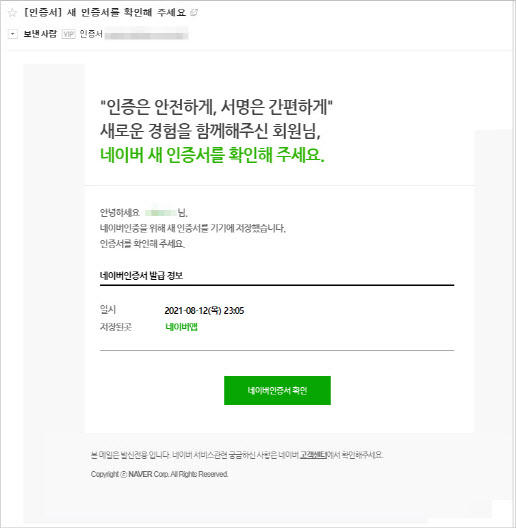

이스트시큐리티 시큐리티대응센터(ESRC)는 이번 공격이 국내 대북 분야 종사자를 대상으로 수행된 것으로 확인했다. 지난 5월 북한 연계 해킹조직 `탈륨`이 수행한 작전명 `사이버 스톰` 공격과 동일한 계열의 코드 등 유사점을 발견해 이번 공격의 배후에도 탈륨이 있는 것으로 파악했다.

이번 공격에 첨부된 악성 문서파일 내부에 악성 매크로 코드가 숨겨져 있으며, 추가 악성 명령을 수행하기 위해 국내 특정 고시학원 사이트 서버를 탈취해 명령 제어서버(C2)로 활용한 것으로 나타났다.

금감원을 사칭한 스미싱 공격은 `명의계좌가 신고되었습니다`라는 내용을 보내 문자에 포함된 링크를 누르도록 유도한다. 링크를 클릭하면 사용자의 휴대폰 번호 뿐만 아니라 이름, 생년월일 등 정보를 탈취하는 페이지로 이동하고, 사용자의 신분증과 금융정보를 빼내기 위한 악성 앱을 내려받도록 유도한다.

문종현 이스트시큐리티 ESRC센터장은 “현재 북한 연계 해킹조직의 대남 사이버 공작 활동이 예사롭지 않고, 외교·안보·국방·통일 및 대북 분야에서 활동하는 고위 유력인사를 집중 겨냥해 공격하고 있다”며 “이메일로 PDF, DOC 형식의 문서를 전달받을 경우 문서를 열어보기 전에 이메일 발신자에게 연락해 실제 발송 여부를 확인하는 것이 중요하다”고 당부했다.

![“흉기 부러질 때까지” 외모 열등감에 아랫집 女 살해 [그해 오늘]](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/06/PS24061400001t.jpg)

![“한국인 아니길” 인천공항 한복판서 테니스 친 커플 [영상]](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/06/PS24061301048t.jpg)