금융보안원은 코로나19 관련 악성코드와 이메일과 680만여건을 분석한 결과를 담은 코로나19 금융부문 사이버 위협동향 보고서를 29일 발간했다.

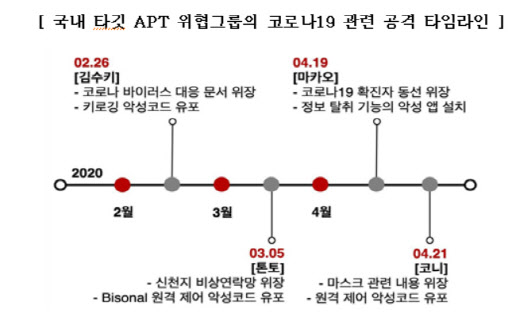

먼저 지난 2~4월 수집한 주요 지능형 지속 보안 위협‘(APT·Advanced Persistent Threat) 그룹의 악성코드를 분석한 결과 김수키, 톤토, 코니, 마카오를 포함한 위협그룹 4개가 주로 한국을 겨냥한 공격을 수행했다.

특히, 북한관련 주제로 스피어피싱 공격을 수행하는 코니그룹의 경우 코로나19 관련 마스크 사용을 권고하는 문서로 위장하여 악성코드를 유포했다.

|

코로나19 악용하는 사이버 공격은 대부분 메일 등을 이용한 피싱 공격이 많았는데, 사용자의 행위에 따라 ①악성코드 유포, ②피싱사이트 유도, ③금융사기, ④악성앱 유포를 통한 모바일 공격으로 유형을 구분된다. 코로나19를 이용한 사이버 공격이 급증하고 있으나 현재까지 금융회사의 심각한 위협 사례는 없는 것으로 파악했다.

김영기 금융보안원 원장은 “사이버공격은 취약한 고리를 공격 포인트로 이루어지는 만큼 금융회사와 종사자들 최근 사이버공격 유행 등에 관심을 기울이고 각자 보안 유의사항을 철저히 준수해달라”고 당부했다.