|

국내 기업 1000여 곳이 ISMS(정보보호관리체계) 인증을 받았지만, 실제 해킹 피해를 입은 기업 중 절반 이상이 ISMS 인증 대상이었다. 인증은 받았지만, 방어는 못 하는 구조다. 염흥열 순천향대 정보보호학과 명예교수는 “ISMS는 기업이 자율적으로 위험을 평가하고 대응하는 구조지만, 범위 밖 자산이나 개발 서버는 심사에서 누락돼 실질적인 보안 공백이 발생할 수 있다”고 지적했다.

또 현행법에 따라 일정 규모 이상 기업은 최고정보보호책임자(CISO)와 개인정보보호책임자(CPO)를 지정해야 하지만, 다수 기업에선 이들이 형식적으로만 존재하고, 실질적인 의사결정권이나 예산 권한은 없다.

염 교수는 “사고 대응이 늦어지는 이유는 책임자가 책임만 있고 권한은 없기 때문”이라며 “보안 예산을 운영하고 이사회에 직접 보고할 수 있는 전략 임원으로서의 역할 강화가 시급하다”고 말했다.

하지만 피해를 당하지 않아도 다크웹 등에서 기업명이 거론되는 것만으로도 기업은 막대한 타격을 입는다. 최근 ‘업비트’와 ‘스마트스토어’ 관련 허위 해킹 사례가 대표적이다. 해커의 주장만으로도 고객 문의가 급증하고 주가가 흔들리는 등 허위 정보만으로도 리스크가 발생하는 현실이다.

전문가들은 사고 은폐 대신 투명한 공개를 장려하는 구조로의 전환을 제안한다. 미국은 사이버사고 신고 시 일정 수준의 법적 책임을 감면하는 사이버사고 신고법(CIRCIA) 를 오는 10월부터 시행할 예정이다. 영국도 일반개인정보보호법(GDPR) 체계에서 신속 보고 시 과징금을 감경하는 등 유인책을 마련했다.

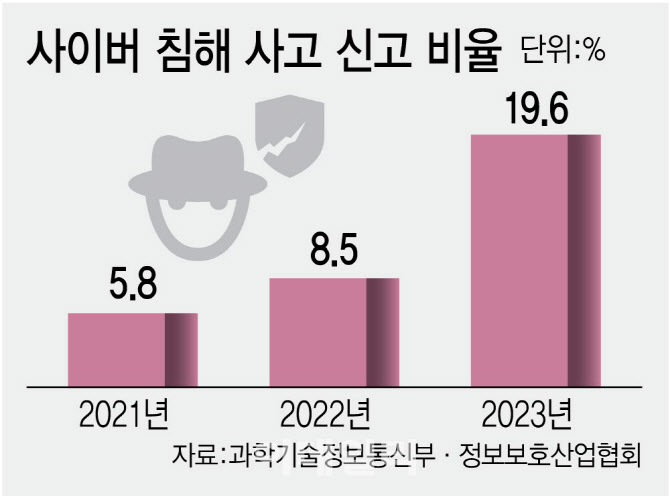

국내도 유사한 면책 제도와 자발적 신고 환경 조성이 필요하다는 지적이다. 박태환 안랩 사이버시큐리티센터(ACSC) 본부장은 “기업이 사고를 투명하게 공유해야 사회 전체의 보안이 강화된다”며 “익명 신고 시스템과 피해 기업 보호책이 함께 뒷받침돼야 한다”고 말했다.

!['23조 잭팟' 삼전보다 더 뛴 소부장…최대 수혜주는?[주톡피아]](https://image.edaily.co.kr/images/vision/files/NP/S/2025/07/PS25072901399t.jpg)

!["민생쿠폰으로 해보고 싶어"…18만 원 한 번에 다 쓴 시민[따전소]](https://image.edaily.co.kr/images/vision/files/NP/S/2025/07/PS25072901495t.jpg)

![20분간 거꾸로 매달린 뒤 사망…태권도 관장은 “장난” [그해 오늘]](https://image.edaily.co.kr/images/vision/files/NP/S/2025/07/PS25073000001t.jpg)