|

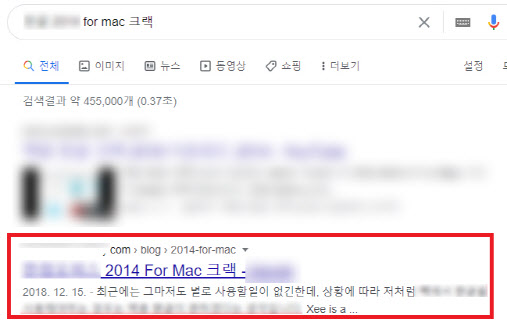

안랩에 따르면 해당 악성코드 공격자는 먼저 한글로 작성된 피싱 사이트를 제작했다. 사용자가 검색창에 `한글 문서 프로그램 for Mac 크랙`, `crack Autocad 2006 64 Bit Keygen` 등의 상용 소프트웨어 불법사용을 위한 키워드를 입력하면 검색 결과 페이지에 해당 피싱 사이트가 노출된다. 크랙(Crack)은 무단복제·불법 다운로드 방지 등 기술이 적용된 상용 소프트웨어를 불법으로 사용하기 위해 보호방식을 제거하는 프로그램 및 행위를 의미하며, 키젠(Keygen)도 주로 소프트웨어 불법 사용을 목표로 특정 소프트웨어에 대한 CD키나 일련·등록 번호를 만들어 내는 프로그램을 말한다.

해당 피싱 사이트에 접속하면 불법 소프트웨어 사용 후기를 위장한 내용이 나오고, 이후 정상 파일 다운로드 사이트와 유사하게 제작된 또 다른 피싱 사이트로 자동으로 연결된다. 이동한 페이지에서 사용자가 `다운로드` 버튼을 누르면 실행파일이 포함된 압축파일이 다운로드 된다.

사용자가 내려받은 파일을 압축해제하고 실행하면 사용자 몰래 암호화폐 `모네로(Monero)`를 채굴하는 마이너(Miner) 악성코드가 설치된다. 해당 악성코드는 감염 PC의 절전모드, 대기모드 진입 기능을 비활성화시켜 지속적으로 PC자원을 소모하며 암호화폐를 채굴한다. PC 활동을 실시간으로 확인할 수 있는 모니터링 프로그램이 실행되면 자동으로 채굴을 멈추기 때문에 사용자가 악성코드 실행 여부를 파악하기 어렵다. V3는 제품군은 해당 악성코드를 진단하고 있다.

이 같은 피해를 막기 위해서는 △정품 SW 및 콘텐츠 다운로드 △의심되는 웹사이트 방문 자제 △운영체제(OS) 및 인터넷 브라우저, 응용프로그램, 오피스 SW 등 프로그램 최신 버전 유지 및 보안 패치 적용 △백신 프로그램 최신버전 유지 및 주기적 검사 등의 보안 수칙을 실행해야 한다.

이재진 안랩 분석팀 연구원은 “채굴 류의 악성코드는 사용자 PC의 리소스를 과도하게 사용해 피해를 끼친다”며 “감염으로 인한 피해를 줄이기 위해 사용자는 정품 소프트웨어를 이용하고 의심되는 웹사이트 방문을 자제하는 등 보안 수칙을 지키는 것이 필수”라고 조언했다.

![“270만원 화웨이 신상폰 살 수 있어요?” 中매장 가보니[르포]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24112601335t.jpg)

![친누나 11차례 찔러 죽이려한 10대에...법원 “기회 주겠다” [그해 오늘]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24112700001t.jpg)