|

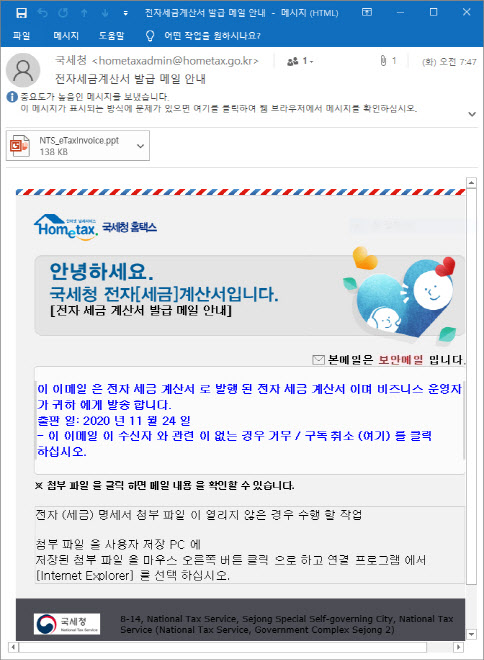

25일 이스트시큐리티에 따르면 이번에 발견된 공격은 메일 수신자가 관심을 가질만한 내용의 이메일을 발송해 첨부된 악성파일을 열어보도록 유도하는 전형적인 `스피어 피싱` 방식이다. 다만 기존 이메일 스피어 피싱 공격에는 압축파일이나 마이크로소프트(MS)의 워드 문서 형태의 악성파일을 흔히 사용했으나, 이번 공격은 파워포인트 문서인 PPT 파일을 사용한 특징이 있다.

또 메일 수신자가 신뢰하고 첨부 파일을 열어보도록 발신지 주소까지 실제 홈택스 도메인처럼 정교하게 조작했다. 메일 수신자가 정상적인 세금계산서로 오인해 이메일에 첨부된 PPT 파일을 열어보면 파워포인트 프로그램이 실행되는 동시에 `보안알림`이 나타난다. 보안알림에는 콘텐츠의 출처를 신뢰할 수 없다며 출처를 신뢰할 경우 `매크로 포함` 버튼을 누르도록 안내하는 내용이 담겨 있다.

만약 해당 버튼을 클릭할 경우 파워포인트 화면에 아무런 내용이 나타나지 않지만, 실제로는 공격자가 사전에 설정해둔 악성 명령을 실행할 준비가 완료된다. 이후 빈 화면을 확인하고 파워포인트 프로그램을 종료하는 시점에 사용자가 알아챌 수 없게 특정 서버로 접속을 시도한다. 해당 서버에 접속할 경우 파워셸(PowerShell) 명령어가 작동하고 파일리스(Fileless) 기반으로 악성파일이 사용자 PC의 정상적인 프로세스에 삽입돼 PC 정보를 탈취하는 악성 기능을 수행한다.

문종현 이스트시큐리티 시큐리티대응센터(ESRC)장은 “기업의 월말 결산 시기에 세금계산서 발행이 많은 점을 노리고, 이 같은 스피어 피싱 이메일 공격이 나타난 것으로 보인다”며 “이메일 스피어피싱 공격이 갈수록 진화되고 있고 시의성에 맞춘 사회공학적 기법을 사용하고 있기 때문에, 이메일 첨부 파일을 열어보기 전에 신뢰할 수 있는 파일인지 다시 한번 확인하는 습관을 가져야한다”고 당부했다.

현재 백신 프로그램 알약(ALYac)에서는 이번 공격에 사용된 악성파일을 탐지해 차단 및 치료하고 있다.