|

|

15일 보안 업계에 따르면 루마니아 보안업체 비트디펜더는 지난 11일(현지시간) 로그4쉘 취약점을 악용해 윈도우 시스템에 새로운 랜섬웨어를 배포하려는 시도를 발견했다.

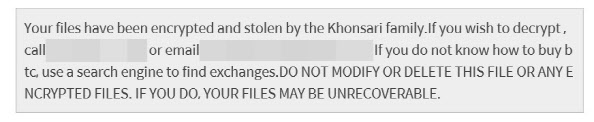

공격자는 로그4쉘의 원격코드 실행 취약점을 통해 원격 서버에서 목표로 하는 시스템 내 파일을 암호화하고, 각 파일에 확장명 콘사리(khonsari)를 추가한다. 또 해당 악성코는 암호화를 풀려면 비트코인으로 돈을 지급하라는 랜섬노트를 남기는데, 거기에 스스로 콘사리라고 랜섬웨어를 칭하면서 접촉할 연락처와 이메일 주소를 남겼다. 하지만 블리핑컴퓨터 등 외신에 따르면 해당 번호는 전혀 엉뚱한 골동품 가게 주인의 번호인 것으로 밝혀졌다.

문제는 구글이 운영하는 `바이러스 토탈` 사이트에서 지난 11일 밤늦게 새로운 랜섬웨어가 최초로 보고됐는데, 이 지역이 `한국`으로 나왔다는 점이다. 바이러스 토탈에 보안 전문가나 일반인이 악성코드로 의심되는 파일을 올리면 전 세계 60여개가 넘는 주요 백신업체들의 프로그램을 통해 탐지해준다. 보안 업계에서는 자주 사용되는 유명한 사이트로, 여기에 올라온 새 랜섬웨어의 시간대나 파일명이 비트디펜더에서 분석한 파일명과 똑같아 콘사리가 맞는 것으로 보인다.

보안 업계 관계자는 “한참 로그4쉘 이슈가 터진 중에 바이러스 토탈에 업로드된 랜섬웨어의 지역이 한국이라는 것에 찝찝한 마음을 감출 수 없다”며 “국내 보안 전문가가 다른 곳에서 발견해 올린 걸 수도 있지만, 바이러스 토탈에 올라온 소스로 추정컨대 보안장비에서 탐지됐을 수 있다”고 우려했다.

다행히 아직까지 국내 공공기관이나 민간에서 콘사리 랜섬웨어 공격을 당한 사례는 없는 것으로 확인됐다. 국정원 관계자는 “현재 국가·공공기관 대상 로그4쉘 취약점을 악용한 콘사리 랜섬웨어 피해 사례는 확인된 바 없다”고 밝혔다.

한국인터넷진흥원(KISA) 관계자도 “콘사리 랜섬웨어 관련 국내에 유입됐는지 등 모니터링을 하고 있지만, 아직까지 국내에서 보고된 피해는 없다”고 말했다.

◇보안 패치 새로 깔아야…신규버전 보호나라 사이트서 확인

그럼에도 안심할 수는 없는 상황이다. 국내에서 서비스, 제조, 금융, 게임 등 다양한 분야의 조직을 대상으로 로그4쉘 취약점을 악용한 공격 시도가 많이 탐지되고 있다. 현재 발생되고 있는 대다수의 사이버 위협은 로그4쉘 이벤트로 확인되고 있다.

대기업 등 보안 담당자가 따로 있는 곳들은 지난 주말 부랴부랴 보안 패치를 적용하며 대응에 나섰지만, 중소기업들은 본인들의 시스템에 취약점이 발견된 인터넷 로그기록 프로그램이 깔려있는지 조차 파악하지 못하고 있을 수 있다. 그나마 보안 패치를 적용한 기업들도 추가로 취약점이 발견돼 신규 버전의 보안 패치를 새로 적용해야 한다.

아파치 재단이 내놨던 2.15.0 버전의 패치는 JNDI(자바 네이밍&디렉토리 인터페이스) 조회 패턴을 통해 공격을 허용할 수 있는 등 불완전한 것으로 알려졌다. 이에 지난 13일 메시지 조회 패턴에 대한 지원을 제거하고 JNDI 기능을 비활성화한 신규 2.16.0 버전의 보안 패치를 출시했다.

KISA도 해당 내용을 파악하고 보호나라 사이트를 통해 `보안공지`와 `대응가이드`에 반영해 적극적으로 알리고 있다.

한국정보보호학회장을 맡고 있는 류재철 충남대 교수는 “해커들이 보안 패치를 우회할 수 있는 여러 방법들을 찾고 있다고 하는데, 최소 1달 이상은 신경써서 지켜볼 필요가 있다”며 “공개적으로 미국 정부가 경고를 할 정도로 심각한 사안인 만큼 당분간 주의깊게 모니터링해야 할 것”이라고 당부했다.

![1700원 vs 5700원, 스벅도 못 피한 커피 전쟁[중국나라]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24112601133t.jpg)

![‘위증을 교사했는데 교사범은 아니다'…왜?[이슈포커스]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24112601162t.jpg)

![이동휘·정호연, 공개 열애 9년 만 결별[공식]](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24112600068t.jpg)