|

다음날 개회식이 열리는 사이, 조직위 정보통신국과 정보보안을 맡은 협력업체들은 비상이 걸렸다. 해커의 악성코드가 서버를 하나씩 전부 마비시켜버리고 있었기 때문이다.

“이미 몇 달전부터 준비해왔던 것 같습니다. 사전에 우리 시스템이 어떻게 구성돼있는지를 전부 파악하고 있었어요”

지난 2일 서울 중구 한국정보화진흥원 서울사무소에서 가진 ‘정보보호 최근 동향 세미나’에서 오상진 평창동계올림픽조직위원회 정보통신국장은 당시를 회상하며 이렇게 말했다. 올림픽 관련 업무에 연계된 서버는 약 300여대인데, 일부는 조직위가, 일부는 파트너사가 관리하고 있었다.

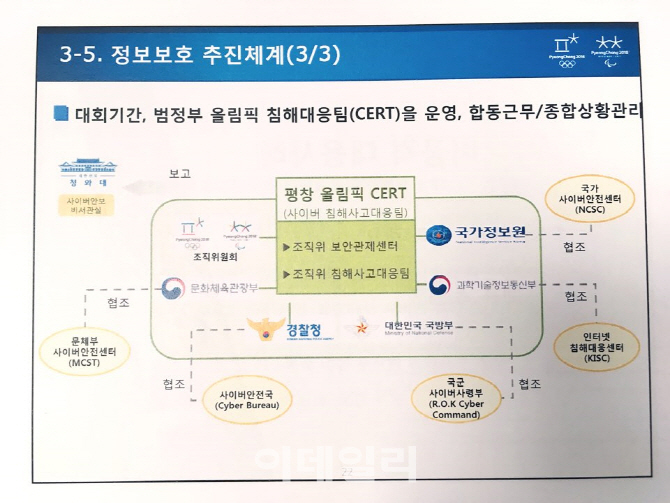

당시 조직위는 청와대 사이버안보비서관실을 비롯해 과학기술정보통신부, 문화체육관광부, 국방부, 경찰청, 한국인터넷진흥원, 지자체 등 관계기관과 공조 체계를 구축했다.

또 KT(030200), 안랩(053800)이나 이글루시큐리티(067920), 한국통신인터넷기술 등 전문 보안 업체들과 실전 개념의 사전 훈련을 진행했었다. 국내 최고 화이트해커들의 모의해킹을 비롯해 피해 발생시 복구 체계에 대한 훈련을 두 차례 실시하며 복구에 대한 우선순위를 미리 점검해본 경험은 실제 상황이 발생했을 때 좋은 기반이 됐다.

오 국장은 “당시 일부 서비스를 제외하고는 대부분 마비된 상태로, 50여대 서버가 직접 파괴됐고 나머지 서버도 직·간접적인 영향을 받았던 긴박했던 상황”이라며 “특히 인증 서버가 파괴되면서 각종 사용자 인증 부분에 문제가 생겨 혼란이 예상됐지만 빠른 대응에 성공했다”고 설명했다.

개회식이 진행되는 동안 조직위와 대응팀은 우선순위를 다시 잡고 움직였다. 가장 먼저 개회식 직후 이용될 선수촌과 프레스센터에 대한 복구를 시작으로, 데이터센터와 백업 정리로 순서를 이어갔다. 이 과정에서 안랩은 문제가 된 악성코드를 잡는 전용 백신을 순식간에 만들었고, 보안 관제 서비스를 맡은 한국통신인터넷기술과 분석을 맡은 이글루시큐리티도 힘을 보탰다.

오 국장은 “수 백개에 달하는 관리자 계정까지 탈취됐었기 때문에 이를 다시 초기화하고, 시스템 연계가 다시 원활히 돌아가도록 하는데에도 수 시간이 필요했지만 사용자가 불편함을 느끼지 않도록 하는데 주력했다”며 “실전 훈련을 통해 쌓은 경험이 빠른 복구로 이어질 수 있었다”고 강조했다.

그는 또 “IOC(국제올림픽위원회) 추천으로 크라우드스트라이크라는 외산 업체의 행위기반 엔드포인트 탐지 솔루션(EDR)을 도입했는데, 우리 업체들도 이런 제품을 갖고 있었다면 하는 아쉬움이 있었다”며 알려지지 않은 새로운 공격에 대한 국내 보안업계의 대응을 주문했다. EDR 제품은 해외 선두 보안업체들은 이미 지난해부터 본격화하고 있으나, 국내 업체는 안랩 등 일부 업체가 올해부터 막 내놓기 시작한 상태다.

공격의 배후는 아직 오리무중이다. 일단 북한발 공격은 아닌 것으로 보고 있다. 북한 해커처럼 위장은 했지만, 실제로는 다른 곳에서 온 공격일 확률이 높을 것으로 국내·외 전문가들은 보고 있다. 일각에서는 금지약물 복용으로 출전 정지를 당한 러시아 측의 소행 가능성을 제기했지만, 러시아 보안업체 카스퍼스키랩은 그럴 가능성이 낮다는 입장을 보이기도 했다.