국내 보안 업계에서는 피해 예방의 핵심이 파일 ‘아이콘’에 있다고 강조하고 있다.

|

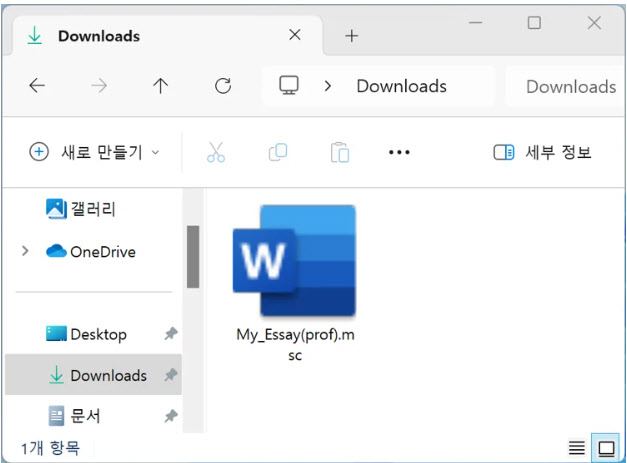

이신화 대사가 외교부 장관에게 임명장을 받는 사진이 게재돼 있는 가짜 계정으로 주요 인물들에게 온라인 친구 신청을 걸고, 페이스북 메신저로 대화를 진행하며 친밀도를 높이는 전략을 취했다. 이후 메신저를 통해 비공개 문서를 공유해주겠다며 클라우드 서비스 ‘원드라이브’ 링크를 보내 ‘My_Essay(Prof).msc’ 라는 이름의 파일을 다운로드하도록 유도한다.

|

파일을 다운로드할 경우 워드 문서파일 아이콘으로 위장한 MSC 파일이 뜬다. 언어 구조 조건 설정을 통해 MS 워드 아이콘처럼 보이도록 위장한 것이다. 이는 윈도우 OS 기본 설정상 파일 확장자가 보이지 않도록 구성돼 있고, 일반인들의 경우 대체로 아이콘만 보고 구분한다는 점을 노린 전략이다.

문종현 GSC센터장은 “MSC 파일은 일반인들은 거의 쓰거나 만들지 않는 파일”이라며 “관리자들이 필요에 따라 직접 만들어 쓰는 파일로 접하기 어려운 형태”라며 “보통 확장자를 통해 파일을 구분하기 때문에 일반인의 경우 오해하기 쉽다”고 설명했다.

다운로드를 해 파일이 열리게 될 경우 일반인들에게 낯선 MSC 콘솔 화면이 뜨는 문제 또한 보안 문서라는 명분을 사용해 의심을 피했다. 보안성이 중요한 비공개 문서로 평소에 접하지 못한 화면에서 볼 수 있다는 문구를 띄운 것이다. 이에 현혹돼 ‘허용’ 버튼을 누르게 되면 내부에 숨겨져 있던 명령어가 작동, 공격자가 원격으로 PC에 접속할 수 있는 경로가 만들어진다.

문제는 이 같은 공격 방식이 여러 백신 프로그램의 탐지를 피했다는 사실이다. 문 센터장은 “공격자들은 MSC 파일 안에 명령어를 넣을 수 있다는 점을 악용해 특정 악성 서버와 통신하도록 만들었다”며 “특히 전 세계 60여개에 달하는 백신 프로그램도 탐지하지 못했다”고 설명했다.

이같은 방식의 공격은 계속해서 탐지되고 있다. 문 센터장은 사회관계망서비스(SNS), 이메일, 게시판 등 초기 침투 경로에 상관없이 파일을 다운로드받을 때 아이콘을 잘 살펴야 한다고 강조했다.

문 센터장은 “아이콘을 hwp, pdf 등 일반적인 문서로 바꾸는 것은 기술적으로 매우 쉽다”며 “파일 확장자를 살피는 것이 중요하다. LNK의 경우 파일 확장자가 보이지 않는 특성이 있지만 아이콘에 작은 화살표가 있어 이를 눈여겨봐야 한다”고 말했다.

![국민 10명 중 7명 尹 탄핵 찬성…부산·대구에서도 60% 이상[리얼미터]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/12/PS24120500353t.jpg)