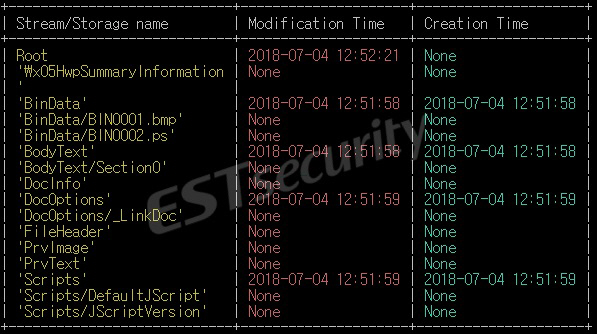

6일 국내 보안업체인 이스트시큐리티는 ‘한국 방산업체 망 분리 관련 요청사항’처럼 사칭한 악성코드가 발견돼 각별한 주의가 필요하다고 밝혔다. 이번 공격에 사용된 악성 문서 파일은 우리 시간으로 2018년 7월 4일 오후 9시 50분경 제작됐다. 지난 5일 처음 발견됐다.

실제 공격에 사용된 취약점 공격(익스플로잇·Exploit) 코드는 다행히 제로데이(Zero-Day) 취약점은 아닌 것으로 확인돼 사용 중인 문서 작성 프로그램이 최신 버전으로 보안 업데이트를 유지하고 있는 상태라면 해당 위협에 바로 노출되지는 않는다.

|

ESRC 문종현 이사는 “최근 국내에 특화된 한국 맞춤형 스피어 피싱(Spear Phishing) 공격 정황이 지속적으로 포착되고 있으며, 정부기관 문서 사칭뿐만 아니라 방위산업 관련 문서 내용까지 악용되는 만큼 보다 세심한 관심과 주의가 필요하다”고 강조했다. 또 “이번 공격은 기존에 정부가 배후에 있는 것으로 알려진 국가기반 위협그룹의 공격 기법과 유사도가 높아 그 어느 때보다 민관이 협력해 위협 인텔리전스 보안 강화에 힘써야 한다”고 조언했다.

한편, 망분리는 외부의 침입으로부터 내부 전산자원을 보호하기 위해 네트워크 망을 이중화시켜 업무용과 개인용을 구분하는 것이다. 망분리 방식은 지난 2009년 국가정보원이 공공기관들에게 제시한 물리적 망분리와 논리적 망분리로 나뉜다. 물리적 망분리는 △한 사람이 두개의 PC를 사용하거나 △전환 스위치로 망을 분리해 내는 방식 △네트워크 카드를 두개 탑재한 PC를 사용하는 방식 등이 있다. 논리적 망분리의 경우에는 △서버 기반 컴퓨팅(SBC) 방식 △가상화 기술을 활용한 데스크톱가상화(VDI) 방식 △하나의 PC에 두개의 운영체제(OS)를 설치하는 OS 커널 분리 방식 등이 있다.

지난 2016년 9월 발생한 국방망 해킹사건 이후 국방부 정보본부는 사이버 보안 강화 차원으로 모든 방산업체들에게 물리적 망분리 방식을 강제하고 있다. 국군기무사령부는 관련 규정에 따라 보안성 측정시 물리적 망분리만을 인정하고 있다.

![메가캐리어 대한항공…4년 만에 이룬 조원태의 ‘큰 날개'[증시 핫피플]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24113000069t.jpg)

![채팅남과 19금 대화 나눈 아내 행동 부정행위인가요?[양친소]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24113000107t.jpg)

![아파트에서 숨진 트로트 여가수…범인은 전 남자친구였다 [그해 오늘]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24113000001t.jpg)