|

트럼프를 주제로 한 랜섬웨어인 “트럼프락커(TrumpLocker)”는 이메일을 통해 압축 파일 형태로 전파된다.

압축 파일을 해제하면 안에 PDF 문서로 위장한 실행파일이 존재하며, 이를 클릭할 경우 감염된다. 기존에 국내 맞춤형으로 유포되고 있는 “비너스락커(VenusLocker)” 랜섬웨어와 동일한 소스코드를 기반으로 제작되었다.

이번에 발견된 “트럼프락커” 랜섬웨어는 먼저 “볼륨 쉐도우 복사본(Volume Shadow Copy)”을 삭제하여 윈도우 복원을 불가능하도록 만든다. 이후 주요 파일들을 암호화하며 “.TheTrumpLockerf”, “.TheTrumpLockerp”의 확장자로 변경한다.

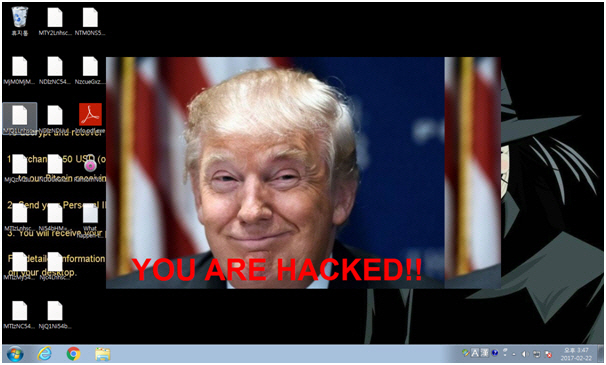

해당 랜섬웨어는 파일 암호화가 완료되면 바탕화면을 변경하고, “YOU ARE HACKED”라는 문자열이 쓰인 트럼프 미국 대통령 사진을 출력한다.

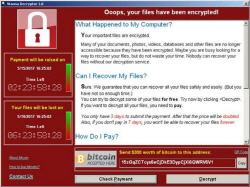

공격자는 72시간 이내에 파일 복호화 비용으로 $150 달러(한화로 약 171만원)를 자신의 비트코인 지갑으로 보내줄 것을 요구한다.

보안분석팀 김종기 연구원은 “이메일 첨부파일을 통한 악성코드 유포는 매우 기본적인 방식이지만 의외로 많은 사람들이 감염되고 있다”라며 “출처가 불분명한 이메일 열람을 자제하고, 첨부파일 확장자를 다시 한번 확인하여 랜섬웨어에 감염되지 않도록 각별한 주의가 필요하다”라고 밝혔다.

하우리 바이로봇에서는 해당 랜섬웨어를 “Trojan.Win32.TrumpLocker” 진단명으로 탐지 및 치료하고 있으며, 기타 랜섬웨어 정보 및 예방법은 하우리 랜섬웨어 정보센터(http://www.hauri.co.kr/Ransomware)를 통해 확인이 가능하다.