이 스미싱은 ‘[**택배]OOO고객님 배송 재확인 바람. 주소지확인. ht*p://w**i.m***gl.c*m’과 같이 사용자 실명을 포함한 택배 스미싱 문자를 발송한다. 안랩은 공격자가 사전에 탈취한 개인정보를 활용한 것으로 추정된다고 분석했다.

|

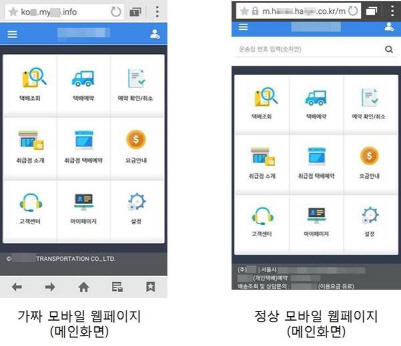

이 페이지에 접속하면 이후 정상적인 ‘휴대폰 번호 인증’ 로그인 서비스로 위장한 가짜 페이지에서 스마트폰 인증을 유도한다. 사용자가 전화번호를 입력하고 인증 버튼을 클릭하면 스마트폰 내 정보를 탈취하는 악성 앱을 설치하는 시도가 벌어진다.

이처럼 본인이 주문하지 않은 택배 메시지를 받았을 경우 스미싱 문자가 아닌지 우선 의심해 보는 것이 좋다고 안랩 측은 권고했다.

스미싱 피해 최소화를 위해선 △문자 메시지나 소셜네트워크서비스(SNS)에 포함된 URL 실행 자제 △모바일 백신으로 스마트폰 주기적 검사 △시스템 설정에서 ‘알 수 없는 출처’ 허용금지 설정 △스미싱 탐지전용 앱 사용 등이 필요하다.

강종석 안랩 모바일팀 선임연구원은 “스미싱에 대한 경각심이 높아짐에 사용자를 속이기 위해 스미싱 문구와 웹 페이지 등이 점점 정교해지고 있다”며 “안전한 스마트폰 사용을 위해선 사용자가 보안에 관심을 갖고 기본적인 보안수칙을 실행하는 것이 중요하다”고 강조했다.

|

|

▶ 관련기사 ◀

☞안랩, 일본에 스미싱 탐지전용 앱 출시

!['120억' 장윤정·도경완의 펜트하우스, 뭐가 다를까?[누구집]](https://image.edaily.co.kr/images/Photo/files/NP/S/2026/02/PS26020800099t.jpg)

![女직장상사 집에 드나드는 남편, 부정행위일까요?[양친소]](https://image.edaily.co.kr/images/Photo/files/NP/S/2026/02/PS26020800016t.jpg)