해킹된 서버에서 웹쉘, 시큐어쉘 백도어 등 주로 발견

해킹 흔적 발견 시 국번없이 118로 신고해야

[이데일리 김현아 기자] 웬만한 기업들이 인터넷 홈페이지를 운영하면서 홈페이지를 서비스하는 웹서버 해킹 건수가 눈에 띄게 증가하고 있다. 해커로서는 홈페이지를 감염시켜 방문자에 악성코드를 유포하면 쉽게 내부 기밀이나 개인정보를 빼 갈 수 있기 때문이다.

한국인터넷진흥원(원장 이기주, 이하 KISA)은 7일 서버 관리자들이 홈페이지 해킹을 막을 수 있는 예방법 6가지를 소개했다. 또, 서버가 해킹돼 흔적이 발견되면 즉시 국번 없이 118이나 홈페이지(www.krcert.or.kr)로 신고하면 무료로 공격자의 최초 침투경로와 피해 규모 확인을 위한 추가분석을 해준다고 밝혔다.

박순태 해킹대응팀장은 “홈페이지 해킹은 큰 피해를 낳을 수 있는 반면, 악용 여부를 알아채기 쉽지 않으니 서버 관리자들이 수시로 점검하고 관리하는 게 중요하다”고 말했다.

KISA가 추천한 홈페이지 해킹 6대 예방법.

▲해커 비밀통로 웹쉘(Web Shell) 막으려면: 웹쉘은 해킹당한 웹서버 중 90% 이상에서 발견될 정도로 많은 피해를 준다.공격자는 웹에디터의 파일 업로드 취약점을 이용해 웹쉘을 설치한 후, 이를 통해 악성코드 유포, 데이터베이스 정보 유출, 홈페이지 변조, 스팸메일 발송, 분산서비스거부(DDoS) 공격 등을 할 수 있다. 하지만 KISA 툴박스 홈페이지(http://toolbox.krcert.or.kr)를 방문해 ‘휘슬(WHISTL)’이란 프로그램을 무료로 다운 받아 쓰면 쉽게 탐지할 수 있다. 또 사용 중인 웹에디터 프로그램을 취약점이 없는 최신 버전으로 업데이트 해야 한다.

▲원격 접속 시큐어쉘(SSH, Secure Shell) 변조 막으려면: 시큐어쉘은 원격관리에 사용되는 프로그램이다. 공격자는 서버를 해킹해 관리자 권한을 획득한 후 시큐어쉘 변조를 통해 자신만의 비밀번호를 설정해 놓아 언제든 쉽게 해당 서버에 원격으로 접속할 수 있다. 특히 관리자가 비밀번호를 변경해도 공격자는 시큐어쉘 백도어를 통해 관리자 권한을 획득할 수 있기 때문에 백도어 설치 여부를 확인하고, 평상시 서버에 대한 보안을 강화해야 한다.

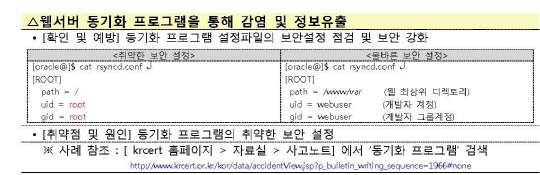

▲웹서버 동기화 프로그램 악용 막으려면: 웹하드 같은 다수의 웹서버를 운영하는 환경에서 빈번히 발생한다. 공격자는 서버 해킹 후 웹서버 동기화 프로그램의 취약한 보안설정을 악용해 다수 서버에 악성코드를 감염시키거나 정보를 유출할 수 있다. 관리자가 동기화 프로그램의 보안 설정을 변경하지 않고 초기값으로 유지했다면 피해가 확산될 수 있으니 반드시 동기화 프로그램의 보안 설정 값을 변경해야 한다.

▲관리자용 PC해킹 주의해야: 관리자용 PC가 해킹되면 공격자는 관리자 권한을 획득해 다수 서버에 접속해 다양한 공격을 할 수 있다. 따라서 백신 검사, 보안업데이트 등 관리자용 PC에 대한 보안점검을 철저히 해야 한다.

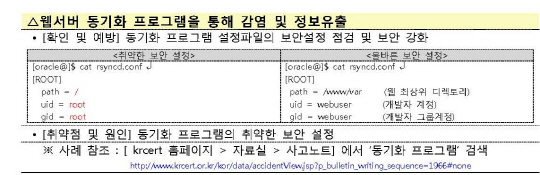

▲가상사설망 자동실행 설정 막으려면: 사설 가상망(VPN) 서비스 자동실행 설정은 해킹경유지로 악용되는 서버에서 주로 발견된다. 공격자는 보안이 취약한 서버를 해킹해 VPN 서비스가 자동 실행되도록 설정한 후 이를 통해 공격자 IP를 숨기고 다른 서버를 해킹할 수 있다. 관리자는 VPN 서비스가 자동실행으로 설정돼 있는지 수시로 점검해야 한다.

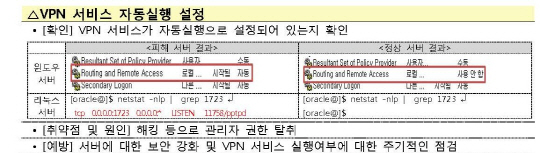

▲윈도우 서버 고정키 기능 악용 막으려면: 공격자는 서버 해킹 후 윈도우 서버에서 제공하는 고정키(Sticky Key) 기능을 악용해 원하는 프로그램이 자동 실행되게 할 수 있다. 관리자는 시프트 키(Shift Key)를 연속으로 5회 눌러 비정상적인 프로그램이 실행되는지 여부를 확인할 수 있다.

!["폐가를 신혼집으로" 결혼 앞둔 서동주가 경매로 산 집[누구집]](https://image.edaily.co.kr/images/vision/files/NP/S/2025/06/PS25060100089t.jpg)

!["혈세 2200억 썼다" 작년 대통령실 운영비 10년 새 '최대'[세금GO]](https://image.edaily.co.kr/images/vision/files/NP/S/2025/06/PS25060100269t.jpg)