|

크랙은 무단복제·불법 다운로드 방지 등 기술이 적용된 상용 소프트웨어(SW)를 불법으로 사용하기 위해 보호방식을 제거하는 프로그램 또는 행위를 말한다.

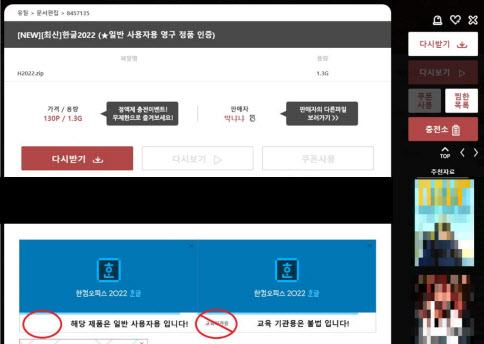

공격자는 먼저 웹하드, 토렌트 등 국내 다수 파일공유 사이트에 ‘한글2022 (★일반 사용자용 영구 정품 인증)’이라는 제목으로 악성 압축 파일을 업로드했다. 사용자가 다운로드한 파일 압축을 해제한 후 실행하면 한글2022 크랙 설치파일과 함께 악성코드를 외부에서 다운로드 받도록 하는 명령이 실행된다. 이 때 사용자 PC에 V3 설치여부에 따라 다른 종류의 악성코드가 설치 시도된다.

만약 사용자 PC에 V3가 없다면 원격제어 악성코드인 ‘Orcus RAT’이 다운로드 된다. 감염될 경우 공격자가 사용자PC를 원격으로 제어할 수 있는 권한을 획득한다. 공격자는 이를 활용해 추가 명령을 내려 정보 탈취 등 다양한 악성행위를 수행할 수 있다. V3가 설치되어 있을 경우에는 가상자산 채굴 악성코드 ‘XMRig’설치를 시도한다.

안랩 측은 피해를 예방하기 위해 △불법 콘텐츠 다운로드 금지 △인터넷에서 파일 다운로드 시 공식 홈페이지 이용 △운영체제(OS) 및 인터넷 브라우저, 응용프로그램, 오피스 SW 등 프로그램 최신 버전 유지 및 보안 패치 적용 △최신 버전 백신 사용 및 실시간 감시 적용 등 기본 보안 수칙을 준수해야 한다고 강조했다.

이재진 안랩 분석팀 주임연구원은 “이번 사례는 한글 프로그램 정품 및 제공사와 무관하게 공격자가 유명 SW 불법 설치파일을 위장해 공격에 이용한 것”이라며 “불법 경로로 SW나 게임 등 콘텐츠를 이용하는 경우 위협에 노출될 가능성이 큰 만큼 사용자는 반드시 정식 콘텐츠를 이용해야 한다”고 말했다.

!['과대망상'이 부른 비극…어린 두 아들 목 졸라 살해한 母[그해 오늘]](https://image.edaily.co.kr/images/vision/files/NP/S/2026/02/PS26021700001t.jpg)