보안업체 이스트시큐리티는 국제 행사의 동시 통역을 의뢰하는 내용을 가장한 해킹 메일이 발견됐다고 26일 밝혔다. 회사 측은 “통역사를 집중적으로 겨냥한 표적 공격은 매우 이례적인 사례”라며 “영어, 중국어, 러시아어에 능통한 통역사들이 위협 대상에 대거 포함됐다”고 했다.

|

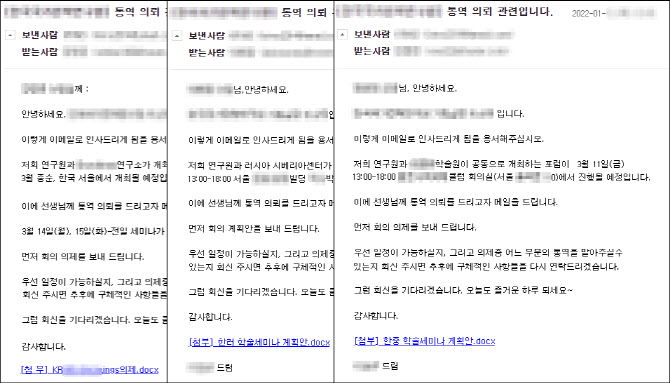

실제 공격에 쓰인 이메일을 살펴보면, 영어·중국어·러시아어 등 통역 언어에 따라 본문 내용과 첨부파일 표현이 조금씩 다르다. 공격자는 행사 참여 가능여부와 함께 어느 부분의 통역을 맡아줄 수 있는지 물으며 자연스럽게 첨부 파일을 열어보도록 유도했다.

하지만 정작 첨부 파일을 클릭해도 문서는 내려받을 수 없으며, 대신 중요한 전자문서 인증용 보안 화면처럼 꾸민 특정 웹사이트를 보여준다. 여기서 이메일의 비밀번호를 입력할 경우 통역사 계정정보가 외부로 빠져나간다.

공격자는 피해자에게 따로 이메일을 보내 ‘답신이 늦어 죄송하다’하다며 코로나 확진자 급증으로 인해 행사가 미뤄졌다는 식으로 대화를 마무리하는 치밀함도 보였다. 피해자가 정상적인 통역 의뢰 메일로 믿어 개인정보 노출을 인지하기 어렵게 만든다.

이스트시큐리티는 이번 공격을 북한 해커 조직의 소행으로 추정했다. 지난해 12월 블록체인협회를 사칭한 해킹 메일 등과 공격자의 해외 거점(서버) 주소가 일치한다는 이유다. 북한 해커 조직이 사용해온 매크로 코드와 감염 수법이 100% 동일하며, 과거부터 꾸준시 써온 고유 아이디(zhaozhongcheng, Venus.H, Naeil_영문시작)도 발견됐다는 설명이다.

이스트시큐리티는 위험이 확산되지 않도록 한국인터넷진흥원(KISA) 등 관계 당국에 위협 정보를 공유했다. 현재 공격 의도를 규명하기 위해 다각적으로 분석을 진행 중이다.

문종현 이스트시큐리티 이사는 “동시 통역사들이 외교·안보·국방·통일 분야 국제 콘퍼런스나 다양한 정부 행사에 직접 참여하는 경우가 있다”며 “주요 인물에 접근하기 위한 사전 초기 침투 과정일 수 있다”고 했다. 그는 “평소 보지 못했던 발신자나 뜬금없이 도착한 이메일은 항상 주의하는 것이 안전하다”고 했다.

![“명품인 줄” 이부진, 아들 졸업식서 든 가방…어디 거지?[누구템]](https://image.edaily.co.kr/images/vision/files/NP/S/2026/02/PS26021100594t.jpg)