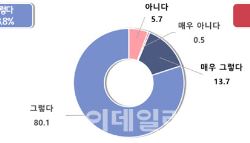

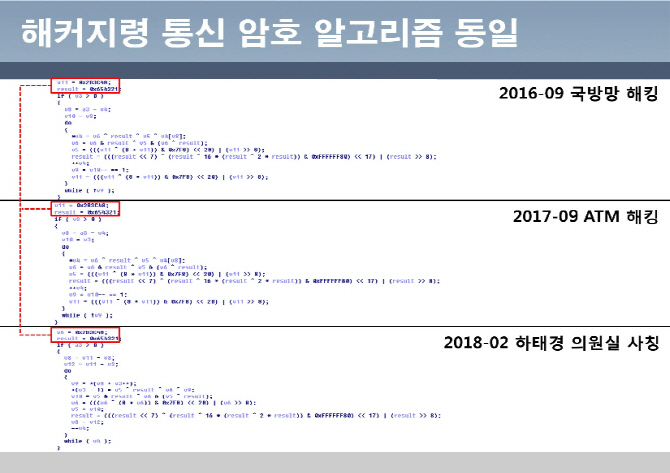

하 의원은 해당 메일의 악성코드를 하우리 최상명 실장에게 분석 의뢰한 결과, 이같은 확신을 갖게 됐다고 했다. 암호알고리즘, 악성코드제작자, 해킹유도방식이 동일해 북한 해킹이라는 증거가 확실하다는 것이다.

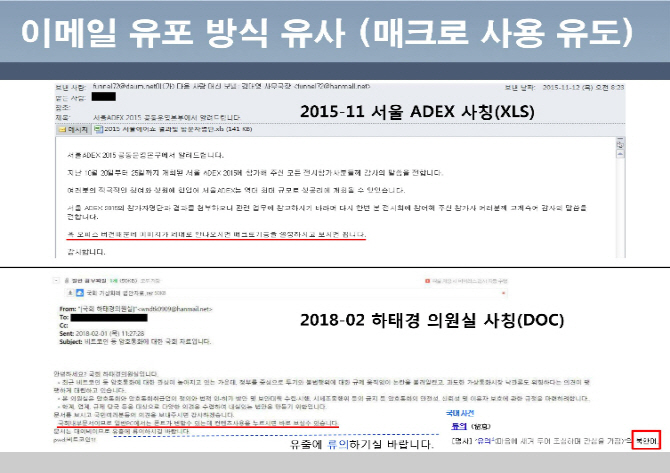

최근 발생한 ‘하태경의원실 사칭 피싱메일’은 “가상통화 대응에 관한 긴급 현안보고”(국무조정실 작성, 국회상임위원회 및 특별위원회 사이트에 게시돼 있음) 파일을 워드 문서에 복사한 후 매크로 악성 스크립트를 삽입했다.

이후 “비트코인1!”이란 비밀번호 걸어서 압축한 뒤 피해자에게 전송하고, 매크로 컨텐츠 사용을 누르라고 메일 본문에 유도한다.

이용자가 해당 워드 문서 열람 후 매크로를 활성화할 경우, 국내에 있는 “(주)OO산업” 사이트에서 악성코드를 다운로드해 실행한다. 그런데 이 악성코드는 미국에 있는 서버와 통신해 해커의 명령을 받아 여러가지 악의적인 행위를 수행한다.

|

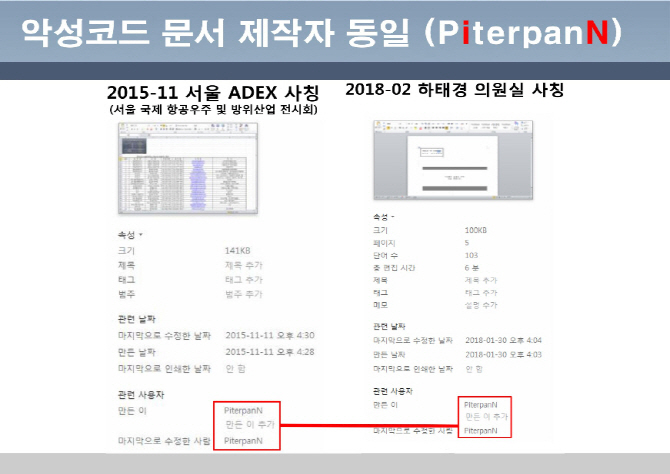

해커지령 통신 암호 알고리즘이 동일하고, 2015년 11월 국내 방위산업체를 타깃으로 공격한 사건에서의 악성코드 문서제작자(PiterpanN)가 동일하며, 메일 유포방식 역시 글자가 깨지므로 ‘매크로 사용’을 설정해달라고 하거나 이미지가 제대로 나오지 않아 ‘콘텐츠 사용’을 눌러달라고 하는 등 수법도 유사하다는 것이다.

|

이어 “이 사건의 엄중함을 계기로 ‘북한해킹규탄결의안’을 발의해 북한해킹의 심각함을 국제 사회에 알리며 초국적 협조를 당부하고 정부의 책임있는 자세를 요구하겠다”고 부연했다.

|

![[밑줄 쫙!] 비트코인 사상 최고치 경신...8천만원 돌파](https://board.edaily.co.kr/data/photo/files/HN/H/2020/01/ISSUE_3563.jpg)