|

1일 보안 전문기업 이스트시큐리티에 따르면 한동안 해외에서만 발견되고, 국내 보고가 소강상태였던 이모텟 악성메일이 지난 7월 말부터 다시 국내에 유입되고 있다.

지난 2014년 유럽에서 처음 발견된 이모텟 악성코드는 주로 악성메일을 통해 사용자 PC를 감염시켜 개인의 금융정보를 탈취하는 악성코드다. 이모텟은 기존에는 뱅킹 트로이목마나 다른 악성코드를 배포하는 `배달부` 역할로 주로 사용됐지만, 2018년 상반기부터 사용자의 이메일을 훔치는 모듈을 추가해 직접 정보를 탈취해 가기 시작했다.

2018년부터 국내에서도 대량 유포되기 시작했던 이모텟 악성코드는 지난해말 극성을 부렸다. 지난해 11월 국내 유입이 전월대비 300% 이상 증가했고, 연말에는 업무 지원요청, 청구서, 견적서 등의 형태로 기업 담당자들을 노린 공격이 계속됐다. 올 들어서도 국내 이동통신사를 사칭하고, 어설픈 한국어로 작성돼 사용자의 사적인 데이터와 재무 데이터를 탈취했다며 금전적인 요구를 하는 협박 메일의 형태로 공격이 이어졌다. 코로나19가 전 세계적으로 확산되면서 코로나19 관련 안내문을 사칭한 악성메일이 유포되기도 했다.

이에 한국인터넷진흥원(KISA)은 지난 3월 아·태침해사고대응팀협의회(APCERT)와 이모텟 악성코드 유포에 대응하기 위한 국제 공동 모의훈련을 실시하기도 했다. 정상적인 기업을 사칭한 피싱 메일을 배포한 후 이모텟 악성코드 감염 여부를 확인해 대응하는 등 국가 간 핫라인 및 협력체계를 점검하는 방식의 훈련을 진행했다.

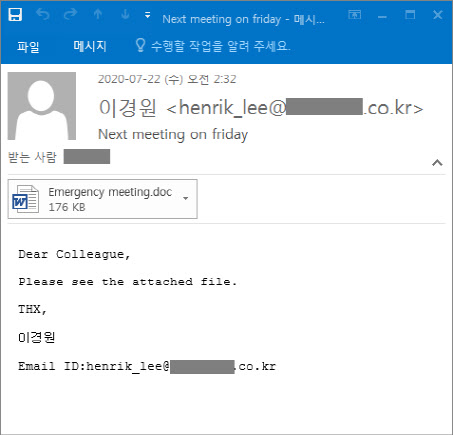

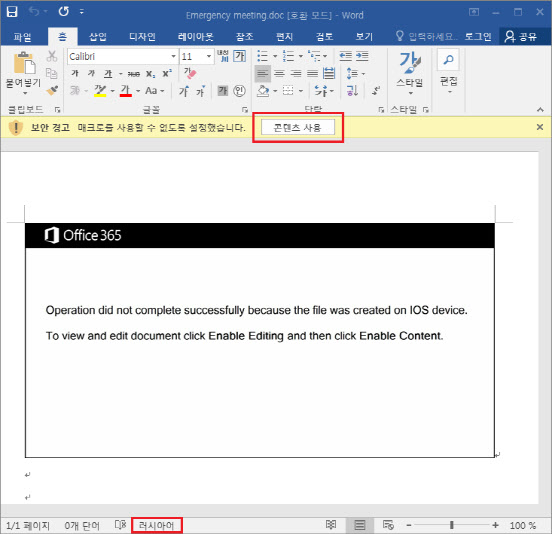

이스트시큐리티 시큐리티대응센터(ESRC)에 따르면 최근에 발견된 이모텟 악성코드도 기존 유형과 큰 차이는 없는 것으로 분석됐다. 이메일에는 영문 표현으로 첨부된 파일을 확인하도록 현혹하는 내용을 담고 있으며, 첨부된 워드 문서에는 마치 오피스365 영문 안내 내용처럼 조작된 가짜 문구를 보여주고 악성 매크로 실행을 위해 `콘텐츠 사용` 버튼을 클릭하도록 유도한다. 해당 버튼을 누를 경우 내부에 설정된 악성 매크로 코드가 작동하게 된다. 추가로 다운로드되는 악성파일 감염으로 인해 로컬 컴퓨터의 정보가 탈취되거나 여타 악성 행위가 진행될 수 있다.

이모텟 악성코드로 인한 피해를 막기 위해서는 출처가 불분명한 이메일은 함부로 열어보지 말고, 검증되지 않은 파일을 실행하기 전에는 신뢰할 수 있는 백신 프로그램을 활용해 악성 여부를 확인할 필요가 있다.

ESRC 측은 “악성 문서의 첫 화면에는 `러시아어` 언어가 설정된 모습을 볼 수 있어 제작자가 러시아어 환경에서 제작했을 가능성을 예상해 볼 수 있다”며 “이런 유사 위협에 피해를 입지 않도록 워드 문서가 첨부된 이메일 중에 `콘텐츠 사용` 버튼 클릭을 유도할 경우 십중팔구 악성 파일이라는 점을 명심해야 한다”고 강조했다.

|

!["폐가를 신혼집으로" 결혼 앞둔 서동주가 경매로 산 집[누구집]](https://image.edaily.co.kr/images/vision/files/NP/S/2025/06/PS25060100089t.jpg)

!["혈세 2200억 썼다" 작년 대통령실 운영비 10년 새 '최대'[세금GO]](https://image.edaily.co.kr/images/vision/files/NP/S/2025/06/PS25060100269t.jpg)