어제(11일)발표된 경찰청 국가수사본부의 수사결과에 따르면 공격자는 적어도 2021년 1월 7일 이전부터 법원 전산망에 침입해 있었는데, 당시 보안장비의 상세한 기록은 이미 삭제돼 최초 침입 시점과 원인은 밝힐 수 없었다.

다만 공격자의 악성 프로그램이 백신에 탐지돼 발각될 때까지 2년간에 걸쳐 국내 서버 4대와 해외 서버 4대로 모두 1014GB 분량의 자료를 전송했으며, 이를 역추적해 유출된 자료 일부를 확인할 수 있었다.

|

SW 공급망 보안이 왜 중요한데?

SW는 개발과 공급뿐 아니라 운영의 연결성으로 인해 생태계 범위가 확장되고 있다. 또, 모바일과 사물인터넷(IoT), 클라우드 등에서 외부 SW 활용이 늘어나면서 보안 문제도 복합적으로 발생하고 있다.

현재 공개 SW인 Log4j의 보안 취약점을 악용한 사이버 공격은 웹 방화벽으로 막을 수 있지만, 문제는 Log4j가 어느 제품에 어떤 서비스에 어떻게 사용되고 있는지 정확하게 파악할 수 없다는데 있다.

이에 따라 미국과 유럽 등 선진국들은 SW 공급망 보안에 적극 나서고 있다. 미국은 2021년 5월 행정명령을 통해 연방정부에 납품되는 SW의 구성요소 명세서(SBOM)제출을 발표한 뒤, 올해 3월 보안관리 자체 증명서를 확정하고 본격 시행을 앞두고 있다. 유럽 역시 ‘사이버복원력법’을 제정해 2026년이후 시행될 전망이다.

SW공급망 보안 가이드라인 내용은?

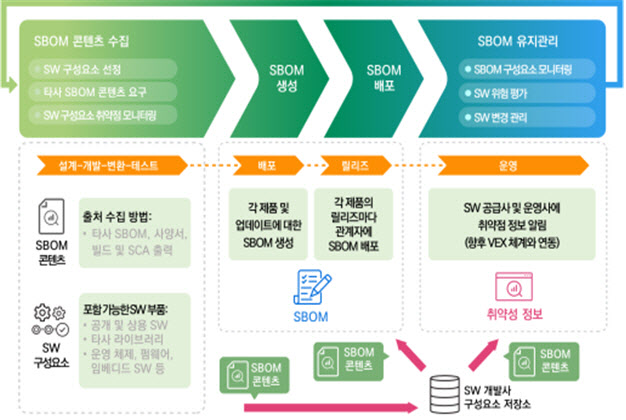

이 가이드라인은 미국, 유럽 등 해외 주요국의 SW 구성요소 명세서(SW Bill of Materials, SBOM) 제출 의무화에 대응한다는 측면도 있다.

국산 SW에 대한 SBOM 실증 및 SW 공급망 보안 테스트베드(판교) 시범 운영 결과 등을 반영한 것으로, 세계적으로도 유례없는 실무 안내서이며,향후 미국 등 주요 국가와 협력을 통해 해외에도 적극 소개할 계획이다.

가이드라인은 전체본(100여 페이지)과 요약본(16 페이지)으로 제공된다. 가이드라인은 과기정통부, 국정원, 디플정위와 한국인터넷진흥원(KISA), 정보통신산업진흥원(NIPA), 한국정보보호산업협회(KISIA) 등 정부·공공기관 홈페이지를 통해 13일 12:00부터 무료로 내려받아 사용할 수있다.

|

개발단계부터 취약점 관리 지원

국내 중소기업들에게 SW 공급망 보안은 전문인력과 SBOM 생성 도구 등 전용시설을 갖춰야 하는 현실적인 어려움으로 초기 투자에 상당한 부담이 될 수밖에 없으나 피할 수 없는 숙제와 같다.

정부는 이와 같은 기업들의 애로사항을 해결하기 위해 정부는 기업지원허브(판교), 디지털헬스케어 보안리빙랩(원주), 국가사이버안보협력센터 기술공유실(판교) 등에 SBOM 기반 SW 공급망 보안 관리체계를 구축하고 기업 지원 서비스를 제공하고 있다.

이곳에서는 ▲SBOM 생성 자동화 ▲SBOM 관리 ▲SW 보안취약점 추적·관리 등을 실증할 수 있다.

특히, 가이드라인에는 정부·공공 기관 및 기업들이 SBOM 기반 SW 공급망 보안 관리체계를 도입하는 과정에서 시행착오를 줄일 수 있도록 SBOM 유효성 검증, SW 구성요소 관리 요령 및 SBOM 기반 SW 공급망 보안 관리 방안 등을 상세하게 수록했다.

정부는 이 가이드라인이 다양한 산업분야에서 활용될 수 있도록 홍보하는 한편, 디지털플랫폼정부 주요시스템 구축 시 SBOM을 시범 적용하여 우수사례를 도출하여 발전시켜 나갈 계획이다.

앞으로의 계획은?

SBOM 도입 등의 제도화는 필요하지만, 체계적인 준비 없이 제도를 성급하게 도입할 경우 SW 개발기간이 장기화되고, 원가 상승요인으로 작용하여 기업들의 부담 요인이 될 수 있다.

따라서 정부는 기업들에 대한 SBOM 적용 지원을 강화하면서 SW 공급망 보안 저변을 확대하고, 향후 주요국의 제도화 동향과 국내 산업 성숙도를 고려하며 점진적으로 제도화를 준비해나갈 방침이다.

또한, 올해 하반기에는 산·학·연 전문가들이 참여하는 범정부 합동TF를 구성하여 세부적인 정부지원 방안, 제도화 추진방향 등에 대한 심도 있는 논의를 진행한 후 ‘SW 공급망 보안 로드맵’을 마련할 계획이다.

![박재현 연임 못하나…한미사이언스, 이사회서 새 대표 후보 논의[only 이데일리]](https://image.edaily.co.kr/images/Photo/files/NP/S/2026/03/PS26031101657t.800x.0.jpg)