사용자가 무심코 URL에 접속해 계정 정보를 입력하면 계정 정보가 해커에게 유출된다. 그러면 해커는 탈취한 계정정보를 활용해 2차 공격을 할 수 있다.

|

|

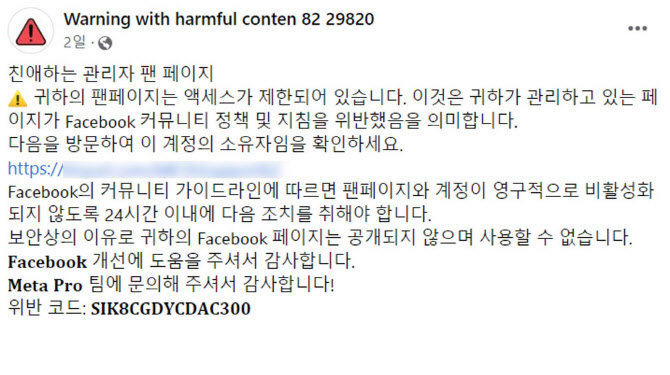

15일 안랩에 따르면 최근 ‘Meta(舊 페이스북)’ 관리자를 사칭해 기업 페이스북 계정 탈취를 시도하는 게시글을 발견했다.

공격자는 Meta 관리자인 것처럼 위장한 페이스북 계정을 만들고, ‘Facebook 커뮤니티 정책 및 지침을 위반한 계정 정지 안내’ 내용의 게시글을 업로드했다.

게시글에는 “계정 정지를 막으려면 24시간 이내에 특정 URL에 접속해 계정의 소유자임을 증명하라”는 내용을 작성해 악성 URL 접속을 유도했다. 유사한 사례를 미뤄볼 때, 접속 후에는 계정 정보 탈취를 위한 피싱사이트로 연결되는 것으로 추정된다.

특히 공격자가 기업이 운영 중인 다수의 페이지를 태그했기 때문에, 해당 게시물에 태그된 기업 소셜미디어 계정에 알림이 뜨게 된다.

이로 인해 기업 페이지 관리자들은 실제로 메타 공식 관리자로부터 경고 알림을 받은 것으로 속기 쉽다.

|

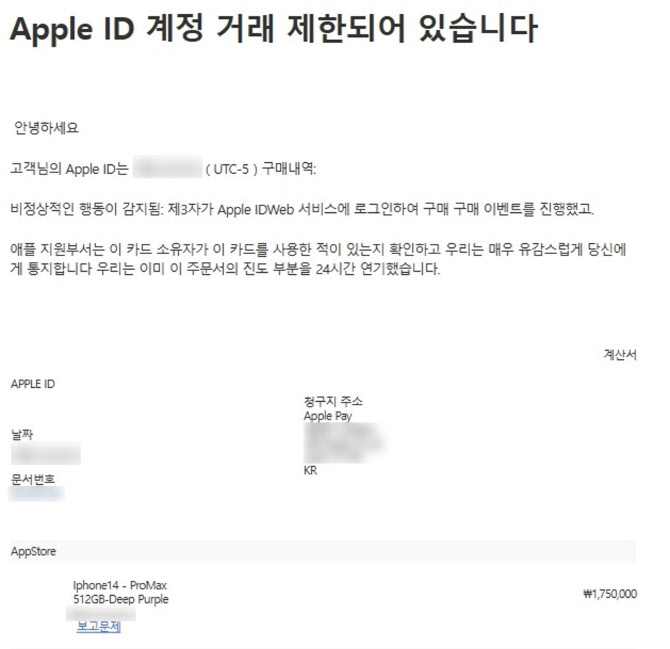

애플(Apple) 지원팀을 사칭해 계정 정보 탈취를 시도하는 사례도 꾸준히 발견되고 있다.

공격자는 메일 발신자명을 ‘AppleSupport Team’으로 써서 정상 메일인 것처럼 위장했다. 그러나 주소를 자세히 보면 주소의 도메인 부분이 애플 공식 도메인인 ‘애플 닷컴’이 아닌 다른 도메인을 사용하고 있다.

메일에는 “누군가가 사용자의 애플 계정으로 결제했으니, 본인이 구매한 것이 아니라면 지원 부서에 문의하라”며 ‘애플 지원 액세스’ 링크를 삽입했다. 사용자가 무심코 해당 아이콘을 누르면 애플의 공식 웹사이트처럼 교묘하게 위장한 계정탈취 목적의 피싱 사이트로 접속된다.

어떻게 막나?

이러한 공격들은 사용자가 악성 URL로 접속하여 계정 정보를 입력하게 되면, 공격자에게 계정 정보가 노출되는 형태다. 공격자는 이 정보를 이용해 추가적인 공격을 수행할 수 있기 때문에 사용자들은 더욱 주의해야 한다.

안랩은 사용자들은 △공식 사이트 주소와 비교 및 확인 △2단계 인증 기능 활용 △강력한 패스워드 관리를 할 것을 권고했다.

메일이나 메시지를 통해 받은 URL에 접속할 때는 신중하게 판단하고, 실제 서비스의 공식 웹사이트 주소와 비교해야 한다며 2단계 인증을 사용해 추가적인 보안 단계를 설정하고, 계정마다 다른 비밀번호를 사용하며 주기적으로 변경해 공격에 대비할 것을 조언했다.