지난해 유사한 보안사고를 겪고도 당국이 아이핀 시스템의 내부 보안조치에 허술했던 게 아니냐는 지적이 나온다.

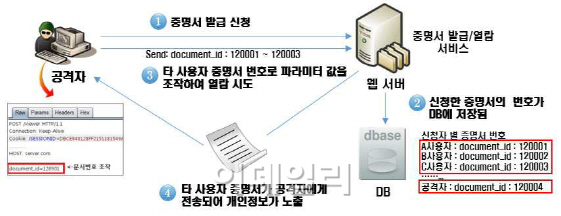

8일 보안업계 등에 따르면, 이번 아이핀 해킹사고 수법인 ‘파라미터(매개변수 값) 위·변조’는 프록시 툴(proxy tool)을 이용해 클라이언트와 웹 서버를 오가는 각종 정보들을 중간에서 가로채 다른 정보로 바꾸는 기법이다. 이 수법은 해커가 내부 시스템의 취약점을 악용한 것으로, 악성코드 감염은 아니어서 백신 프로그램으로 치료할 수는 없다.

|

이 해킹수법은 지난해 3월 KT 홈페이지에서의 가입자 개인정보 유출사고 때 이용됐다. 해커들은 KT 홈페이지에 프록시 툴인 ‘파로스’ 프로그램을 설치해 내부에서 오가는 정보들을 중간에 가로챘고, 무작위 대입공격(브루트 포스)을 통해 이에 부합하는 고객정보를 빼돌린 것이다.

이에 앞서 2000년대 중후반 인터넷 포털들을 대상으로 파라미터 위변조 해킹이 많았던 것으로 전해진다. 보안업계에선 파라미터 위변조가 비교적 오래 전부터 이용된 잘 알려진 해킹기법이라고 말한다.

전문가들은 이 수법을 막기 위해선 파라미터에 대한 암호화와 파라미터에 대한 신뢰성 검증 등 튼튼한 내부시스템 구축이 중요하다고 입을 모은다. 클라이언트가 보낸 정보가 언제든 공격자에 의해 조작될 수 있다고 보고 그에 맞는 시스템적 대비를 해야한다는 것.

손기종 한국인터넷진흥원(KISA) 선임연구원은 “공식 인증단계를 우회했으니 이를 체크할 수 있는 기능을 (시스템에) 구현해야 한다”며 검증절차 강화를 주문했다. 시민단체인 한국정보화사회실천연합은 전송구간 정보 암호화의 법제화도 주장하고 있다.

이경호 고려대 정보보호대학원 교수는 “과거에 파라미터 공격에 의한 큰 사고들이 있어 개발자들은 잘 알고 조치를 취해왔다”며 “시스템 개발 때부터 취약점이 없도록 조치해야 한다”고 강조했다.

행자부 관계자는 이에 대해 “파라미터를 암호화 하지만 (해커가) 가로챈 순간이 암호화 직전일 수 있다”며 “(서버의) 검증절차도 있는데 일부 놓친 부분이 있을 수 있다”고 말했다. 행자부는 경찰의 수사결과를 기다린 뒤 대책을 세울 방침이다.

이번 사고로 주민번호 대체수단으로 도입된 아이판의 신뢰성에 큰 흠결이 생긴만큼 전면 재편이 불가피하다는 지적도 나온다. 경제정의실천연합 등 시민단체는 아이핀을 비롯한 본인확인제도 폐지가 근본적 대책이라고 목소리를 높인다. 실제 사고가 알려진 뒤 지난 5~6일 아이핀 가입자 1008명이 탈퇴한 것으로 집계된다.

이경호 교수는 “해커들은 아이핀으로 어떻게든지 돈을 만들려 할 것이다. 당장은 2차 피해를 막는 게 중요하다”며 “보안분야는 매년 어떤 일이 발생할지 모른다. 상대방 공격에 대비해 미리 연구하고 시스템을 업그레이드해야 한다”고 촉구했다.

|

▶ 관련기사 ◀

☞KT "휴대폰, 오전 주문하면 오후에 받는다"

☞디도스공격 때 인터넷 차단..'보안사각지대' 무선공유기 대책 마련

☞[MWC 2015]화웨이, NTT 도코모와 5G 시범운영 협약