|

|

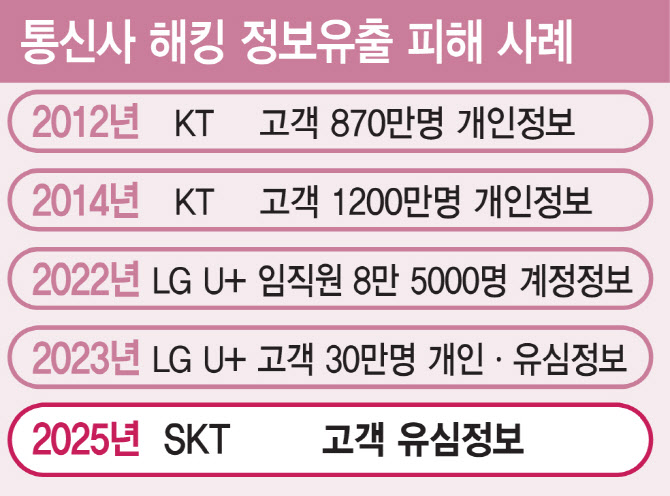

이번 사고는 2년 전 LG유플러스의 해킹 사건 이후 또다시 국내 주요 통신사에서 발생한 보안 사고로 통신 인프라 전반의 보안 강화 필요성이 다시금 제기되고 있다.

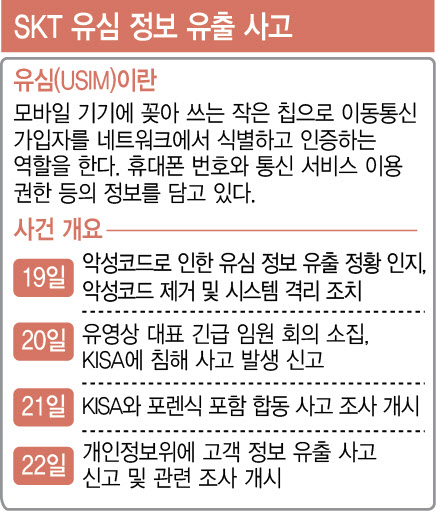

유심(USIM)은 휴대전화가 통신사 네트워크와 연결되도록 하는 칩으로, 회선 전화번호, 가입자 식별번호, 인증 키 등이 저장돼 있다. 해커가 이를 탈취해 복제칩을 만들 경우, 사용자의 전화나 문자 메시지를 가로채거나 금융 범죄에 악용될 수 있어 우려가 커지고 있다.

SK텔레콤은 정보 유출 사실을 확인하고 악성코드를 즉시 삭제하고, 해킹이 발생한 장비를 격리 조치했으며, 현재까지 해당 정보가 실제로 악용된 사례는 없다고 밝혔다. 또한 불법 유심 기기 변경 및 비정상 인증 시도 차단 시스템을 강화하고, 피해 의심 징후 발생 시 즉각적인 이용 정지와 안내 조치를 취할 방침이다.

SK텔레콤은 추가 안전 조치를 원하는 고객에게는 유심을 다른 휴대폰에 장착해도 통화·문자·데이터 사용이 불가능하도록 차단하는 ‘유심보호서비스’를 무료로 제공하고 있다.

아직 정확한 해커 침입 경위와 유출 정보의 범위는 파악되지 않은 상황이다. 유영상 SK텔레콤 대표는 사고 직후인 20일 임원 회의를 소집해 “신속하고 솔직한 대응이 중요하다”며 전사적인 대응 체계 강화를 지시한 것으로 알려졌다.

정부도 사건의 중대성을 인식하고 즉각 대응에 나섰다. 과학기술정보통신부는 정보보호네트워크정책관을 단장으로 비상대책반을 구성해 정밀 조사에 착수했으며, 필요 시 민간 전문가를 추가 투입해 ‘민관합동조사단’을 꾸리고 심층적 원인 분석 및 재발 방지 대책을 마련할 계획이다.

임종인 고려대 정보보호대학원 교수는 “SK텔레콤처럼 강력한 보안 시스템을 갖춘 기업이 해킹당했다면 해커의 수준이 상당히 높고, 해킹을 위해 많은 시간과 자원을 투입했을 가능성이 크다”며 “명확한 목적을 가진 치밀한 공격일 수 있는 만큼 정부와 협력해 모든 가능성을 열어두고 철저히 조사해야 한다”고 강조했다.

|

!['36.8억' 박재범이 부모님과 사는 강남 아파트는[누구집]](https://image.edaily.co.kr/images/vision/files/NP/S/2026/02/PS26021500062t.jpg)